Introdução

Pesquisar este blog

sexta-feira, 11 de dezembro de 2009

Dica de Segurança - Fim de Ano

Existe vários software Free que é bastante eficaz, então fica ai mais uma dica.

Empresa de segurança enumera as tentativas de ataques mais comuns nessa época do ano e dá sugestões de como evitá-las.

Quais os 12 golpes natalinos mais perigosos da web e como se proteger

Link: Fonte

quinta-feira, 10 de dezembro de 2009

Os 7 Pecados Capitais da Tecnologia da Informação

Os 7 Pecados Capitais da Tecnologia da Informação

Quais são as atitudes que sua empresa deve evitar na área de informática

Há menos de uma década, bastavam um cadeado, correntes reforçadas no portão e um cachorro feroz para manter a empresa e seus dados protegidos dos gatunos. Hoje, com a maior parte das informações digitalizadas, é preciso ir além. Não dá para deixar de investir em softwares de segurança e no treinamento dos funcionários para preservar os segredos da empresa. E não são poucas as ocorrências de espionagem industrial. A maioria dos 'piratas' conta com a ajuda dos funcionários da área de informática. Com bons conhecimentos técnicos, facilitam a vida da concorrência por meio da entrega de dados confidenciais da casa.

Veja abaixo quais são os sete pecados capitais da área de tecnologia e confira se sua empresa comete alguns deles:

1. ORGULHO - Os administradores de rede acreditam que apenas os firewalls (softwares que barram a entrada e saída de e-mails) e os tradicionais antivírus são capazes de garantir total segurança aos arquivos da empresa. Descartam qualquer outra ação preventiva.

2. INVEJA - Profissionais que baixam programas espiões (spyware), usam brechas de segurança na rede para roubar dados confidenciais da empresa.

3. GULA - Os funcionários não resistem à fartura de banda e baixam arquivos pesados de vídeo e de música, possibilitando que a rede de acesso à Internet fique mais lenta.

4. LUXÚRIA - A combinação do acesso a sites de pornografia, à banda larga e à rede ponto-a-ponto facilita a captura de imagem para o computador pessoal. E, conseqüentemente, facilita também a troca de arquivos entre os funcionários, deixando vulnerável o acesso a informações sigilosas.

5. IRA - Ceder aos apelos dos momentos de fúria e cometer ataques à rede interna pode provocar perdas de dados e desperdício de recursos.

6. COBIÇA - A tentação de encher o computador do trabalho com arquivos em MP3 e DVDs funciona como uma porta de entrada para vírus e programas espiões (spyware).

7. PREGUIÇA - Ficar pendurado nos programas de mensagens instantâneas, jogos interativos e eventos de esportes ao vivo no ambiente de trabalho gera custos e mau uso do tempo.

Fonte: Globo.com

quarta-feira, 9 de dezembro de 2009

Instalação do RedHat Linux via REDE (Utilizando NFS)

Instalação do RedHat Linux via REDE (Utilizando NFS)

Estaremos através deste capítulo apresentando um tópico extremamente útil para usuários e administradores de sistemas Linux, que consiste da instalação do mesmo via rede.

Obviamente, mais adiante iremos aprender maiores detalhes do funcionamento do NFS.

Este capítulo apenas nos mostrará um passo-a-passo de como proceder para fazer a instalação devidamente via rede.

Preparando o servidor:

Primeiramente deve-se escolher uma máquina da rede para ser nosso servidor de arquivos.

Em nosso exemplo iremos escolher a máquina 192.168.0.1, e como rede teremos a rede 192.168.0.0 com netmask 255.255.255.0.

Logue-se no servidor e vamos começar o processo de compartilhamento.

Monte o CD 1 do RedHat Linux:

mount -t iso9660 /dev/cdrom /mnt/cdrom

Crie o diretório que será compartilhado:

mkdir /compartilhado

Copie o subdiretório RedHat do cd, para o novo diretório compartilhado:

cp -var /mnt/cdrom/RedHat /compartilhado

Copie a raiz do CD (sem os subdiretórios) para o novo diretório:

cp /mnt/cdrom/* /compartilhado

OBS: Todos os arquivos que pedir para regravar pode colocar NO.

Após a cópia, desmonte o cd:

umount /mnt/cdrom

Insira o CD2 do RedHat e monte novamente:

mount -t iso9660 /dev/cdrom /mnt/cdrom

Repita os passos anteriores:

cp -var /mnt/cdrom/RedHat /compartilhado

cp /mnt/cdrom/* /compartilhado

umount /mnt/cdrom

Agora, vamos compartilhar o diretório escolhido, que agora possui tudo necessário para a instalação:

vi /etc/exports

Coloque a seguinte linha dentro deste arquivo:

/compartilhado 192.168.0.*(ro)

Saia e salve.

Faça os seguintes comandos para ativar o compartilhamento:

service portmap start

service nfs start

Pronto, agora digite o seguinte para verificar:

showmount -e

Tudo funcionando?

Podemos partir para o restante da instalação, que consiste em criar o disco de boot para que nas máquinas que iremos instalar, se use instalação via Rede:

mount -t iso9660 /dev/cdrom /mnt/cdrom

Montamos o CD 1 do RedHat, agora devemos acessar seu subdiretório images:

cd /mnt/cdrom/images

Criamos agora o disco de boot com o seguinte comando:

dd if=bootnet.img of=/dev/fd0

Após criarmos o disco de boot, devemos colocar o mesmo na máquina a ser instalada e darmos boot via disquete.

Pronto, a instalação terá inicío.

Toda a instalação será igual, exceto por 3 telas iniciais:

A primeira, irá perguntar se a instalação será via FTP, HTTP ou NFS. Escolheremos NFS, claro.

A segunda, pedirá as configurações de Rede da máquina que estamos instalando. Por default irá trabalhar com DHCP, mas você poderá expecificar um IP Fixo se desejar.

Irá pedir o IP, Netmask, Servidores de DNS e Gateway. Escolha as opções que mais se encaixe a sua rede e de OK.

A última tela diferente, irá pedir qual o servidor para a instalação, devemos escolher 192.168.0.1 (nosso servidor NFS, lembra?) e o diretório RedHat devemos especificar /compartilhado (o nosso compartilhamento).

Pronto, agora a instalação irá ocorrer normalmente, como sempre.

terça-feira, 8 de dezembro de 2009

Artigo Científico de Segurança da Informação

Link: Fonte

quinta-feira, 26 de novembro de 2009

Simplificar a vida!

Com esse programa Free Rapid Downloader, não precisa ficar esperando o tempo terminar,

basta copiar os links seguinte e colar no Free Rapid Downloader que quando for terminando

ele vai comecando o outro....

Link: Download

quinta-feira, 12 de novembro de 2009

Acessar partição ext3 no Windows

Para você acessar as partições ext2 e ext2 diretamente do windows instale

esse software

passo a passo para a instalação.

Link: Download Direto

Script Instalação de impressora via rede

Instalação de impressora via rede.

Você acaba de instalar a impressora no servidor de impressora ( pode ser em qualquer máquina) e deseja compartilhar a impressora e não quer sair instalando em máquina em máquina.

Fazer um script e salvar como .bat , neste exemplo usei como GPO

e coloquei em configuração do usuário, visto que temos impressora por setor.

exemplo:

rundll32 printui.dll,PrintUIEntry /in /n \\NomeDoServidor\NomedaImpressora

quarta-feira, 11 de novembro de 2009

Brasil quer ser o segundo maior exportador de tecnologia da informação

PAC da informática

O estudo mostra que entre 2008 e 2010, a exportação de offshore outsourcing passará de US$ 70 bilhões para cerca de US$ 100 bilhões, com sinais positivos para o Brasil. Partindo do pressuposto de que a Índia continuará detendo 50% desses US$ 30 bilhões adicionais, existirão no mercado US$ 15 bilhões anuais que serão disputados pelos demais países produtores de TIC, entre eles o Brasil, estimou Gil. "Dos quais nós queremos pegar US$ 2 bilhões agora e US$ 3,5 bilhões em 2010", acrescentou.

Link Fonte: Notícia

Segurança para Internet - Privacidade

Esta parte da Cartilha discute questões relacionadas a privacidade do usuário ao utilizar a Internet. São abordados temas relacionados a privacidade dos e-mails, a privacidade no acesso e disponibilização de páginas Web, bem como alguns cuidados que o usuário deve ter com seus dados pessoais e ao armazenar dados em um disco rígido.

Fonte: Domínio Público [ http://www.dominiopublico.gov.br]

Link: Download Direto

Nasce uma World Wide Web mais realística... para os computadores

O sistema de funcionamento da Web é bem conhecido: quem tem algo a publicar ou divulgar cria o seu conteúdo e o disponibiliza em um servidor na forma de um site. As pessoas interessadas naquele conteúdo acessam o site quando necessário.

.

.

.

Uma Web não tão Web

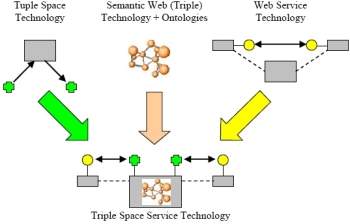

uma World Wide Web que fará para os computadores o que a

Web fez pelos humanos que navegam pela Internet.[Imagem: TripCom]

"Apesar do seu nome, os serviços Web não são assim tão Webby," explica a Dra. Elena Simperl, da Universidade de Innsbruck, na Áustria. "A forma como eles se comunicam é mais parecida com a do e-mail, na qual as mensagens são enviadas e recebidas pelos computadores, em vez de uma comunicação assíncrona verdadeira, na qual a informação é publicada e se torna disponível de forma persistente o tempo todo."

Link Fonte: Notícia